|

Взлом криптозащиты мобильного телефона "на лету"

21 октября 2009, Никонова Екатерина

0

|

Сотрудники исследовательской фирмы Cryptography Research обнаружили способ похищения криптографических ключей, которые используются для шифрования сеансов связи и аутентификации пользователей мобильных устройств. Для взлома криптозащиты мобильного телефона достаточно измерить и проанализировать количество энергии, потребляемой устройством, или частоты его радиоизлучения.

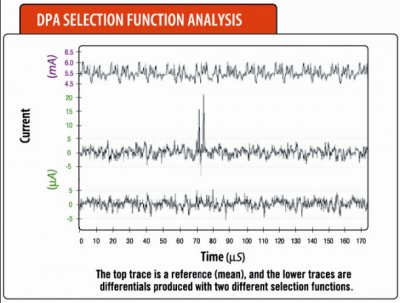

Данный вид атак называется дифференциальным анализом энергопотребления (Differential Power Analysis, DPA). Для осуществления взлома злоумышленник измеряет электромагнитные сигналы, излучаемые чипами устройства, либо получает информацию при помощи сенсора, прикрепленного к блоку питания.

Электрические или радиосигналы фиксируются с помощью осциллоскопа. По словам Бенджамина Джана (Benjamin Jun), вице-президента по технологии компании Cryptography Research, предоставляющей технологические решения для информационной защиты, в ходе анализа полученных данных изучаются криптографические операции, отраженные в перепадах силы тока.

"В то время как чип выполняет криптографические вычисления, он распространяет информацию о ключе самыми разными способами. Сама процедура шифрования приводит к утечке этой информации через энергопотребление," – сообщает Джан. Обладая необходимым оборудованием, злоумышленник может похитить ключ с устройства, работающего в нескольких метрах от него, например, за соседним столиком в кафе – и вся процедура займет лишь несколько минут. В дальнейшем эти сведения можно использовать для несанкционированного доступа к электронной почте жертвы или осуществления онлайн-сделок от чужого лица.

Бенджамин Джан не смог сказать, какие именно устройства наиболее подвержены этому типу атак. Кроме того, реальных атак, осуществленных при помощи данного метода, пока зафиксировано не было. "Я думаю, в скором времени мы столкнемся со взломом смартфонов, произведенным таким образом," – говорит он.

Бороться с DPA-атаками можно при помощи зашумления сигнала или изменения самого способа проведения криптографических вычислений.

Данная разновидность атак впервые была зафиксирована около 10 лет назад. Первоначально ей были подвержены кассовые аппараты и франкировальные машины – аппараты для маркировки почтовых отправлений. Затем были обнаружены случаи утечки информации со считывателей smartID и смарт-карт, USB-токенов и кабельных коробок.

Отвечая на вопрос о масштабах угрозы, эксперт по криптографии Брюс Шнайер (Bruce Schneier) заявил, что прежде всего необходимо учесть, кто станет потерпевшим. "Честно говоря, мне все равно, удастся ли взломщику "расколоть" кабельную коробку – это ведь не мои деньги. Точно так же меня не волнует, как часто какой-нибудь банк подвергается ограблениям – если только он не удержит похищенную сумму с моего счета. Но если кто-то взламывает мой телефон и пользуется сервисами, за которые я заплатил, или устраивает мне порядочную нервотрепку, меняя его номер, это не оставит меня равнодушным," – говорит он.

Рекомендуем также почитать

- Новость Sun работает над криптографическими возможностями Ultrasparc

- Новость Европейцы создают крупнейшую сеть квантовой криптографии

- Новость Многолетняя проблема криптографии решена!

- Новость Австрийский прорыв в квантовой криптографии

- Новость Некоторые ещё думают, что квантовая криптография невзламываема

Свежие новости раздела

Групповые видеозвонки в Instagram и WhatsApp

Анонсированные групповые видеозвонки в Instagram и WhatsApp будут доступны пользователям в течение нескольких недель

Блокировка Telegramm: в России запустили бумажные самолетики

22 апреля в 19.00 россияне запустили в небо бумажные самолетики

ТОП-3 китайских мобильных телефонов

Смартфоны из Поднебесной обладают впечатляющей функциональностью – не хуже чем, у продукции известных брендов, но приятно удивляют ценой.

МТС Music: новый музыкальный сервис

Абоненты МТС могут слушать музыку онлайн бесплатно и оффлайн за 6 рублей в день.

Представлен прототип смартфона с прозрачным дисплеем

Прототип вполне работоспособный и может выполнять традиционные функции смартфона.

Microsoft оптимизирует мобильный бизнес

Компания теперь будет выпускать смартфоны реже, но с более тщательным позиционированием на рынке.

Статьи раздела

Panasonic KX-TU150RU – простой мобильный телефон

Мобильные технологии

BenQ F5: обзор LTE-смартфона с камерой 13 Mpx

Мобильные технологии

ETULINE ETL-S5084: обзор восьмиядерного смартфона

Мобильные технологии

PNY PowerPack Digital: обзор аккумулятора для зарядки мобильных устройств

Мобильные технологии

Обзор универсальных автомобильных держателей DF на примере DF HOLDER-01

Мобильные технологии

Exeq HelpinG-iC01: обзор чехла-аккумулятора для iPhone

Мобильные технологии

Все свежие новости

Apple обменивается исками с Ericsson, в 2022-м году сохранится дефицит микросхем

Apple обменивается исками с Ericsson, в 2022-м году сохранится дефицит микросхем

Google готовит Android 11 и думает о запуске собственного процессора

Google хочет, чтобы новый дизайн платформы напоминал медиаадаптер Chromecast

ТОП-3 тарифов на интернет для загородных домов и коттеджей

ТОП-3 выгодных тарифов на интернет для загородных домов и коттеджей от провайдеров

ZenFone Max Pro (M1) – новый смартфон от ASUS

ZenFone Max Pro – смартфон с высокой емкостью аккумулятора

ONYX BOOX Note – новый ридер с экраном 10,3"

Букридер с ридер с экраном 10,3" весит всего 325 граммов

Отзывы

0 Оставить отзывДобавить отзыв